Das Fundament - Netzwerkarchitektur

Netzwerkarchitektur

Die Netzwerkkarte

Daten miteinander auszutauschen gehört mittlerweile mit zum Leben dazu. Um einen Verbindungsaufbau zwischen zwei Computer herzustellen, setzt man auf Netzwerkkarten die es in unterschiedlichen Variationen gibt. Angeboten werden Kabelgebundene und Kabellose (W-LAN) Kartentypen.

Je nach Einsatz einer Netzwerkkarte entscheidet man sich für den jeweiligen Leistungstypen. Denn für eine Peer-to-Peer-Netzwerkverbindung könnte eine leistungsgeringer Karte ausreichend sein, als bei einer Client Serververbindung.

Netzwerke unterscheiden sich durch ihre Größe!

Ob nun ein kleines oder großes Firmennetzwerk an einem Standort, beide würde man als ein LAN-Netzwerk (Lokal Area Network) bezeichnen.

Die PC's (Knoten oder Host's) stehen geographisch auf einen Firmengelände oder in einen Firmengebäude.

In der heutigen Zeit sind aber aufgrund der extrem fortgeschritten Netzwerktechniken auch die Computer und Server über geografisch weite Gebiete hinaus über das Netzwerk verbunden. Dieses Netzwerk bezeichnet man als WAN-Netzwerk (Wide Area Network).

Das Internet wird auch als WAN (Wide Area Network) oder MAN (Metropolian Area Network) bezeichnet.

Die Netzwerkarchitektur richtet sich nach dem Nutzen!

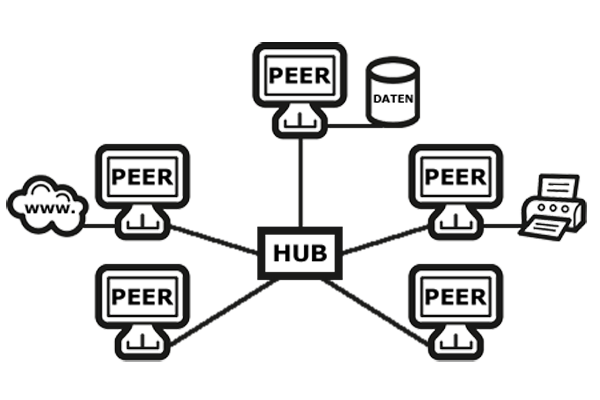

Peer-to-Peer - Architektur (P2P)

Peer kommst aus dem engl. und bedeutet gleichberechtigter Teilnehmer.

- Computer in einer Peer-to-Peer-Netzwerkverbindung sind direkt bzw. unmittelbar miteinander verbunden.

- Eine solches Modell wird meist bei unter 10 Workstation eingeleitet.

- Server ist nicht notwendig.

- Ein Peer nutzt Dienste von verbundenen Peers und stellt Dienste für andere Peers zur Verfügung.

- Je nach Position und Funktion der Netzwerknutzer werden diese in verschiedene Gruppen eingeteilt.

- Jeder Benutzer entscheidet für sich, welche Dateien und Drucker für andere Benutzer freigegeben werden.

- Jeder Computer muss einzeln gewartet werden.

In kleinen Betrieben erledigen diese Arbeiten, wie Verwaltung und Fehlerbeseitigungen im Netzwerk, die beauftragten Administratoren.

Client-Server-Architektur

- Eine solches Modell wird ab 10 Client's eingeleitet.

- Das System besteht aus mind. zwei Teilkomponenten.

- Die Server-Komponente stellt der Allgemeinheit ihre Dienste u. Ressourcen zur Verfügung.

- Die Client-Komponente nutzt diese Dienstleistung.

- Das Modell ist so skalierbar, dass nach obenhin keine Grenzen gesetzt sind.

Eine solche Zusammenfassungsart wird heute als Client-Server-Architektur bezeichnet. - Daten können von den Clients zentral auf dem Server gespeichert und abgerufen werden.

- Höhere Sicherheit durch bestimmt Sicherheitsmerkmale (Passwort u. Zugriffsberechtigungen).

- Ein Server kommt zum Einsatz. Je nach Größe werden Aufgaben auf mehrere Server verteilt.

- Ein oder mehrere Administratoren sind zwingend notwendig.

Protokolle

Protokolle sorgen dafür, dass ein Datenaustausch zwischen zwei Computern im Netzwerk stattfinden kann. Voraussetzung dafür ist, dass beide Computer dieselbe Protokolle benutzen, das heißt alle Protokolle müssen die gleiche Sprache sprechen.

Werden z.B. große Daten von einem CLIENT versendet, werden diese zu allererst in kleine Bruchstücke zerhackt und über die NIC (Netzwerkkarte) auf die Reise geschickt.

Damit die kleinen Datenbruchstücke beim richtigen CLIENT-Empfänger ankommen, werden zusätzliche Nutzerinformationen beigefügt.

Beim CLIENT-Empfänger angekommen, werden die vom Sender hinzugefügten Nutzerinformationen wieder entfernt.

Für diesen Vorgang ist z.B. das Protokoll IP zuständig, dass ein Datenpaket ihr Ziel erreicht. Für die Kontrolle der Datenübertragung ist das Protokoll TCP oder UDP zuständig.

IP

Zuständigkeit, dass das Datenpaket das Ziel erreicht.

TCP

Kontrolle der Datenübertragung von großen Datenmengen, die in kleine Teile zerlegt worden sind.

UDP

Kontrolle der Datenübertragung von kleinen Datenpakete.

Da TCP/IP das wohl bekannteste und meist verwendete Protokoll ist, werde ich auf die anderen kaum eingesetzten Netzwerkprotokolle wie NetWar, NetBEUI, IPX/SPX, AppleTalk usw. nicht eingehen.